Trend-Themen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

wavey

therapeut: "Schließe deine Augen und stelle dir deinen glücklichen Ort vor"

ich:

Curve Finance18. Feb. 2021

Wir haben die Pool-Liste leicht modifiziert, um die Benutzerfreundlichkeit zu verbessern. Hoffentlich gefällt sie euch!

19,65K

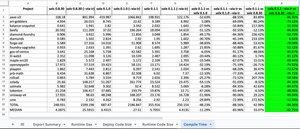

ehrlich gesagt, "disrupt solc" stand nicht auf meiner Bingo-Karte, aber hier sind wir.

schau dir diese massiven Gewinne für solx über @solidity_lang in der Kompilierzeit an.

... und warte nur, bis du die Gewinne in der Laufzeitgas + Codegröße siehst 👀

wavey7. Aug., 21:38

Nichts als Liebe für @solidity_lang, aber die Compile-Zeiten via-ir sind so lang auf einem M1 Max-Prozessor, das ist einfach verrückt.

Ich konnte denselben Code auf < 1 Minute mit solx von @the_matter_labs bringen.

Das ist eine 10-fache Verbesserung! Großartige Arbeit, die dort geleistet wird.

2,45K

wavey erneut gepostet

Aaves $GHO Stablecoin wird oft als der nächste große Umsatztreiber des Protokolls beschrieben. Aber wenn man sich die Zahlen ansieht, ist GHO eher ein Verlustbringer.

Auf der Angebotsseite sind ~$164M GHO zu ~5,5% APR ausgeliehen. Auf der Nachfrageseite hält der sGHO-Spartoken ~$154M und zahlt ~9% APY. Das bedeutet, dass die DAO ~$0,75M pro Monat an Zinsen einnimmt, aber ~$1,16M auszahlt, was ein Netto-Defizit von etwa $0,39M/Monat ergibt.

Um GHO liquide zu halten, zahlt die DAO auch für Liquidität. Die Budgets der GHO-Liquiditätskommission Phase IV sehen 650k GHO für Ethereum und 300k GHO für Arbitrum pro Quartal vor (insgesamt $950k). Ein späterer Vorschlag beantragte die Erlaubnis, 3,5M GHO für fortlaufende Operationen auszugeben.

Jetzt fordert ein neuer Vorschlag ‚CEX Earn‘ 5M GHO, um Einzahlungen und Marketing auf zentralisierten Börsen zu incentivieren. Zusammen kosten diese Anreizprogramme mehrere Millionen Dollar.

Insgesamt kostet GHO Aave wahrscheinlich fast $1M an negativem PnL pro Monat.

Befürworter weisen darauf hin, dass 1 GHO, das geprägt wird, angeblich den gleichen Umsatz wie $10 traditionelles Ausleihen bringt. Aber dieser Umsatz materialisiert sich nicht in einem Vorteil für die DAO.

Ein Umsatztreiber, der Geld verliert und von hohen Subventionen abhängt, ist nicht nachhaltig. Wenn die DAO diese Auszahlungen stoppt, wird die Nachfrage nach GHO schnell sinken. Nachhaltiges Wachstum erfordert organische Anwendungsfälle und Nachfragesenken, nicht endlose Anreize. Rationalere Zinssätze für Kreditnehmer und Kreditgeber scheinen der logische erste Schritt zu sein.

Fragen an diejenigen, die näher dran sind, was bei @aave vor sich geht - Welche Änderungen sind geplant, um die sGHO-Renditen mit den Ausleihzinsen in Einklang zu bringen, falls überhaupt? Wie wird GHO organische Nachfrage generieren, die nicht auf Subventionen aus der Kriegskasse der DAO angewiesen ist? Ich bin gespannt zu erfahren, ob es einen klaren Weg zur Rentabilität gibt. Vielleicht weiß jemand bei @Token_Logic oder @lemiscate mehr.

2,97K

unglaubliche Leistung unter den gegebenen Umständen. Viel, wofür man dankbar sein kann.

aber @ResupplyFi ist speziell für diese Ära der Stablecoins entwickelt. gestärkt durch das Vertrauen der Nutzer, echte Einnahmen und eine unglaubliche Community.

Es kommt noch mehr.

Die Motivation ist auf einem Allzeithoch. Vorwärts!

Resupply1. Aug., 20:25

Die $10M schlechten Schulden von Resupply wurden vollständig beglichen.

$8,8M an schlechten Schulden, die mit dem kürzlichen Exploit verbunden sind, wurden zunächst beglichen.

Die verbleibenden $1,13M wurden durch ein Darlehen gesichert von @yearnfi abgedeckt und werden schrittweise mit den Protokoll-Einnahmen, die aus den gestakten $RSUP-Positionen von Convex und Yearn Finance generiert werden, zurückgezahlt.

Dies bringt offiziell die letzten schlechten Schulden auf null.

1,08K

das ist 2025s faszinierendster Sicherheitsfund, meiner Meinung nach:

ein "Zero-Day", auf den Hacker heimlich gesetzt haben, in der Hoffnung, dass er verborgen bleibt, während die zukünftige Auszahlung wächst.

Gott sei Dank rechtzeitig von den Guten entdeckt.

Hervorragende Arbeit von @deeberiroz @pcaversaccio @dedaub

sudo rm -rf --no-preserve-root /10. Juli 2025

Es wird noch ausgefallener: Die Art und Weise, wie Etherscan getäuscht wurde, um den falschen Implementierungsvertrag anzuzeigen, basiert darauf, dass in derselben Frontrunning-Transaktion 2 verschiedene Proxy-Slots gesetzt werden. Etherscan verwendet eine bestimmte Heuristik, die verschiedene Speicher-Slots einbezieht, um den Implementierungsvertrag abzurufen.

Es gibt einen alten Proxy von OpenZeppelin, der den folgenden Slot verwendet hat: `keccak256("org.zeppelinos.proxy.implementation")` = `0x7050c9e0f4ca769c69bd3a8ef740bc37934f8e2c036e5a723fd8ee048ed3f8c3`

Wir haben jetzt auch den Standard-EIP-1967-Slot `bytes32(uint256(keccak256('eip1967.proxy.implementation')) - 1)` = `0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc`

Was passiert ist, dass der alte OpenZeppelin-Proxy-Slot mit der harmlosen Implementierungsadresse _und_ der Standard-EIP-1967-Slot ebenfalls mit der bösartigen Implementierungsadresse beschrieben wurde. Da Etherscan zuerst den alten Proxy-Slot abfragt, wurde zuerst die harmlos aussehende Adresse abgerufen und somit angezeigt.

5,99K

this is 2025’s most fascinating security find imo:

a "zero‑day" that hackers were quietly positioning upon, betting it'd stay hidden while the future payoff grew.

thankfully caught just in time by the good guys.

outstanding work by @deeberiroz @pcaversaccio @deeberiroz

sudo rm -rf --no-preserve-root /10. Juli 2025

Es wird noch ausgefallener: Die Art und Weise, wie Etherscan getäuscht wurde, um den falschen Implementierungsvertrag anzuzeigen, basiert darauf, dass in derselben Frontrunning-Transaktion 2 verschiedene Proxy-Slots gesetzt werden. Etherscan verwendet eine bestimmte Heuristik, die verschiedene Speicher-Slots einbezieht, um den Implementierungsvertrag abzurufen.

Es gibt einen alten Proxy von OpenZeppelin, der den folgenden Slot verwendet hat: `keccak256("org.zeppelinos.proxy.implementation")` = `0x7050c9e0f4ca769c69bd3a8ef740bc37934f8e2c036e5a723fd8ee048ed3f8c3`

Wir haben jetzt auch den Standard-EIP-1967-Slot `bytes32(uint256(keccak256('eip1967.proxy.implementation')) - 1)` = `0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc`

Was passiert ist, dass der alte OpenZeppelin-Proxy-Slot mit der harmlosen Implementierungsadresse _und_ der Standard-EIP-1967-Slot ebenfalls mit der bösartigen Implementierungsadresse beschrieben wurde. Da Etherscan zuerst den alten Proxy-Slot abfragt, wurde zuerst die harmlos aussehende Adresse abgerufen und somit angezeigt.

338

Was ich an den Audits von @electisec mag:

Die Ergebnisse werden als GitHub-Issues verfolgt. Dies bietet Entwicklern und Prüfern einen Diskussionsfaden und eine Historie für jedes Element.

Das ist viel praktischer und kollaborativer als andere Engagements, die das Verwalten von PDFs oder Word-Dokumenten beinhalten.

1,94K

Top

Ranking

Favoriten

Onchain-Trends

Im Trend auf X

Aktuelle Top-Finanzierungen

Am bemerkenswertesten